Kiemelt távoli alkalmazottak és third-party partnerek hozzáférésének ellenőrzése, kezelése és ellenőrzése VPN nélkül.

Kiemelt távoli alkalmazottak és third-party partnerek hozzáférésének ellenőrzése, kezelése és ellenőrzése VPN nélkül.

| Kiberbiztonsági kockázatok elkerülése | Megfelelés a hozzáférési biztonság követelményeinek | Egyszerűsítse a napi munkafolyamatokat |

| Hozzáférés biztosítása kritikus rendszerekhez VPN felhasználási jog nélkül a felhasználók részére. | Teljesítse a belső és külső megfelelési követelményeket átfogó ellenőrzési nyomvonalakkal és munkamenet-szakértői vizsgálatokkal. | Garantálja az alkalmazottak elégedettségét egy olyan rendszerrel, amely leegyszerűsíti a napi munkafolyamatokat. |

A Privileged Remote Access megszünteti annak szükségességét, hogy a kiemelt felhasználóknak emlékezniük kelljen a hitelesítő adatokra a rendszerekhez történő hozzáféréshez. A jelszavak lehetnek a helyi tárolókban tartva, vagy integrálhatók a PRA-ba a BeyondTrust Password Safe vagy más jelszókezelő megoldás segítségével.

Ahelyett, hogy a kiemelt felhasználóknak minden egyes végponthoz tudniuk kellene a felhasználónevet és jelszót, azokat biztonságosan tárolhatjuk az erre fenntartott helyen. A Credential Injection segítségével ezek a hitelesítő adatok lekérhetők és közvetlenül a munkamenetbe illeszthetők.

A Privileged Remote Access API zökkenőmentesen integrálja a privilegizált hozzáférést a meglévő személyazonosság-, változás- és eseménykezelési munkafolyamatokba.

Integrálható jelszókezelő eszközökkel az automatikus jelszóbeillesztés lehetővé tételéhez. A meglévő SIEM-megoldások kihasználása a munkamenetadatok és konfigurációváltozások nyomon követéséhez Integráció a változáskezelési és ITSM-megoldásokkal. Jogosultságok és hitelesítés kezelése az AD, az LDAPS, a RADIUS és a Kerberos segítségével.

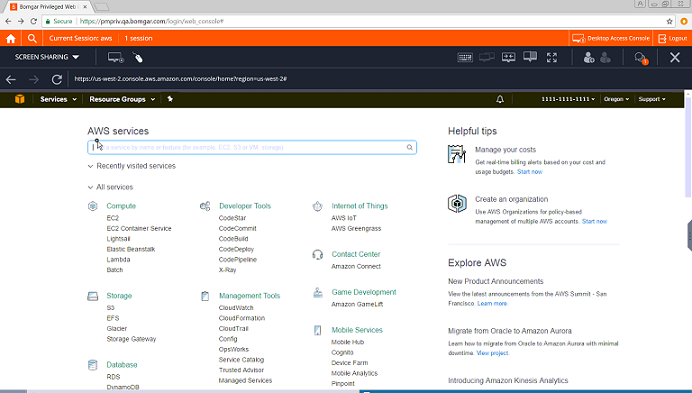

A jogosultságok bővülő univerzuma: Miért fontos a Cloud PAM? A Privileged Remote Access központilag biztosítja és kezeli a hozzáférést minden IT-környezetben - beleértve a felhő- és hibrid környezeteket is. Az Advanced Web Access úgy konfigurálható, hogy bármely olyan megoldásban működjön, amely webes felületet használ a kezeléshez, beleértve az Amazon Web Services, Google Cloud, VMware vSphere, Citrix XenServer, Microsoft Hyper-V, Microsoft Azure, IBM Softlayer és Rackspace megoldásokat.

Szorosra fogott védelem Előzze meg a jogosultságok felelőtlen kiosztását, és érvényesítse a lehető legszorosabb jogosultságokat az IT/OT-környezetek védelme érdekében.

A szükséges hozzáférés biztosítása Biztosítson a távmunkásoknak biztonságos hozzáférést a munkaállomásokhoz, a belső és a felhőalapú infrastruktúrához, valamint a webes/titkos alkalmazásokhoz legyenek azok bárhol a világban.

Munka hibrid környezetekben Egyszerűsítse a hozzáférési folyamatot egyetlen eszköz biztosításával, amely megkönnyíti a távoli rendszerek és végpontok felügyelet nélküli hozzáférését.

Egyszerűsített jelszókezelés Használja beépített tárolónkat a privilegizált hitelesítő adatok védelmére felderítés, kezelés, rotáció, auditálás és felügyelet segítségével

A meglévő biztonsági megoldások kihasználása Növelje az IaaS-fiókok biztonságát a root-fiókok egyéni elszámoltathatóságával.

Hibrid környezet támogatása Távoli rendszerek, felhőszolgáltatók és végpontok támogatása.

Mobil és webes konzolok Hozzáférhetőség bármilyen mobileszközről vagy webböngészőről.

Ellenőrzés és megfelelés Megfeleljen a megfelelési követelményeknek átfogó ellenőrzési nyomvonalakkal és munkamenet-helyszínelőkkel.

Ha további információra van szüksége, kérem keresse fel viszonteladóink egyikét, illetve ügyfélszolgálatunk is készségesen rendelkezésére áll!

Figyelem! A tartalom legalább 2 éve nem frissült! Előfordulhat, hogy a képek nem megfelelően jelennek meg.