Noha a mi esetünk azt példázza, hogy egy kis szerencsével és némi odafigyeléssel meg lehet úszni egy ilyen fertőzést, a 2017. május 12-i események tükrében úgy hiszem, hogy lehet némi haszna annak, ha összefoglalom, hogy mi történt a szerkesztőségünkben jó egy hónappal a világot kissé megroppantó WannaCry támadás előtt.

Épp egy prágai konferenciára utaztam volna, amikor beütött a krach. Az egyik számítógépen valaki rossz helyre kattintott, és bár a vírusvédelmi megoldásunk szólt, hogy valami nincs rendjén, megállítani sajnos nem tudta a fertőzést.

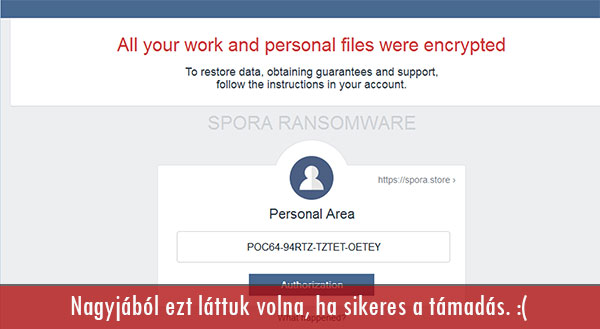

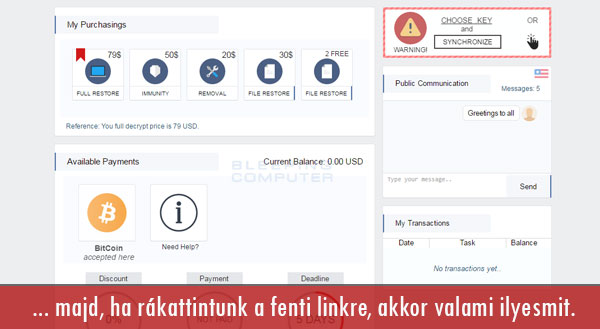

A mi esetünkben nem a WannaCry, hanem a Win32/Spora volt a ludas, és - mivel a támadás után perceken belül - azt gondoltuk akkor, hogy időben - lekapcsoltunk minden érintett gépet, a fertőzött gépről pedig egy direkt Spora (és variánsai) elleni céleszközzel - azon nyomban eltávolítottam magát a kártékony programot, a fertőzés nyomot hagyott az egész hálózatunkon, és ott ütötte fel a fejét, ahol egy Windows vírustól nem várná az ember: a Linux fájlszerverünkön.

A Spora ugyanis hálózati féregként működik, és okosan nem kezdett el azonnal terjedni, hanem bebiztosította Önmaga terjedését a szerverünkön. Szerencsére nem bántott és nem törölt adatokat, egyszerűen elrejtette az azokat rejtő mappákat, és olyan, a mappákat utánzó parancsikonokat hozott létre, amiknek a neve az elrejtett mappastruktúrát tükrözte vissza. Ezek a parancsikonok azonban kattintás esetén nem a mappát nyitották meg, hanem egy teljesen véletlenül generált nevü “exe” fájlt futtattak, és bár itt is volt vírusvédelem, a telepített Clam AV észre sem vette a fertőzést.

Aki látott már mappára mutató parancsikont Windows alatt, az pontosan tudja, hogy mire gondolok akkor, amikor azt mondom, hogy ezek a kis ikonkák alig térnek el, a valódi mappákat mutató ikonoktól.

Jött tehát a jól megérdemelt büntetés a figyelmetlenségemért cserébe: a vírus másnap terjedni kezdett a hálózaton.

Elég sok jel utalt rá, így már viszonylag korán észrevettük a fertőzést a szerveren, és minden gépen igyekeztünk útját állni a terjedésének, így szerencsére az nem tudott kiteljesedni. Mivel a vírusirtónknak semmi hasznát nem vettük, a Bitdefender ingyenes Anti Ransomware eszköze mellett a kifejezetten ilyen fertőzések kezelésére, és a Spora ellen garantáltan hatásos Malwarebytes szoftverrel néhány óra alatt sikerült úrrá lennünk a magán a víruson, a szerver megtisztítását pedig a parancsikonokból kinyert konkrét linkek alapján - biztos ami biztos - manuálisan végeztem el.

Estére teljes volt a rend - legalábbis úgy tűnt, a munka folytatódott, de a fekete leves csak ezután következett. Eltelt ugyanis vagy két nap, (ekkor már külföldön tartózkodtam) mikor a kollégák furcsa dolgot tapasztaltak a hálózaton. Nem fertőzés volt, még csak nem is a vírus terjedt tovább: egyszerűen csak szellem volt a gépben.

Az általános sebességcsökkenés és néhány megduplázódó mappa hívta fel a figyelmünket arra, hogy valami még mindig nincs rendben.

A szerveren lévő logok böngészése azonban nem várt eredményt hozott - az “admin” felhasználó egy konkrétan beazonosítható gépről egy perc alatt több, mint száz alkalommal kísérelte meg elérni az egyik megosztást. Sikertelenül.

Mire végigolvastam volna, a LOG már vagy tíz megásra hízott, és - csak hogy ne legyen felhőtlen a boldogság - lekapcsolva a beazonosított gépet, kis szünet után ugyanez a jelenség megismétlődött egy másik munkaállomásról.

Majd egy harmadikról. A szerkesztőség 10 számítógépéből csupán 2 nem produkálta ezt a viselkedést, az összes többi aktívan támadta a szervert.

Ekkor már minden mindegy volt. Azonnal visszautaztam Budapestre, és éjfél után néhány perccel ott álltam az irodába. 12 érintett gép volt, másnap 9 órakor munkakezdés, én pedig nem is nagyon tudtam eldönteni azt, hogy valamiféle hátsó ajtón keresztül támad valaki manuálisan, vagy olyan kártékony vírusrészlet fut, ami valahogyan elkerülte a figyelmünket, és ami ezt eredményezi. Mit lehet ilyenkor tenni?

A megoldás szerencsére kézenfekvő volt.

Mivel az első támadás után a Linux felhasználók jogköre némileg meg lett nyírbálva, és a szerver fájlrendszere azóta rendben működött, tudtam, hogy az adatok alapvetően rendben vannak. Nagy méretű adatmennyiségről lévén szó, nem állíthattam vissza mindent az Acronis Cloud-ban tárolt adatainkból (persze, könnyen beszélek, hiszen végső soron volt ilyenünk is), de azt megtehettem, hogy a felhőben lévő, biztosan nem fertőzött fájlokat összevetem a szerveren lévőkkel. Tudtam mire kell figyelni, hol lehetnek olyan eltérések, amik megmagyarázhatóak, így viszonylag gyorsan meggyőződhettem róla, hogy a szervert nem érte el a több ezer próbálkozás.

A másik nagy mázli, hogy a munkaállomások többé-kevésbé egyformák, így joggal bízhattam abban, hogy egy másik Acronis szoftver, a True Image a segítségemre lesz.

Éjjel fél három is elmúlt már, mire egy külső merevlemezre szépen, manuálisan felbackupoltam az egyes felhasználók nem a szerveren tárolt néhány gigányi adatát, majd egyetlen gépet teljesen újratelepítettem (Windows 10-el, irodai csomaggal, és ezúttal egy olyan vírusírtóval, ami hálózatvédelmet is biztosít ( a NOD32-t választottam némi utánaolvasás után.))

Ezután kapott szerepet a True Image: az elkészített lemezképpel körbejártam az irodát, és mindenki megkapta ugyanazt a gép - klónt. Maga a folyamat nem tartott két óráig, és bár volt két gép, ami valamiért kilógott a sorból és manuális Windows telepítést igényelt, így is rengeteg időt (nem túlzok, ha azt mondom, hogy több mint egy egész napot megspóroltam az újratelepítéssel.

Kis csúszással reggel 10 órakor mindenki elkezdhette a munkát idebent. Happy End.

Hogy ezt most miért osztjuk meg veletek?

Egyrészt a pénteki sajnálatos események miatt: tanulságok sorát lehet levonni abból, hogy mi, és hogyan történt nálunk. Nem állítjuk, hogy mi jól csináltunk mindent, hiszen a józan ész azt diktálta volna, hogy azonnal cselekedjünk, és ne is próbálkozzak a vírus leirtásával: ugyanakkor ez a döntés hozta el azt, hogy megismerjem és lássam a fertőzés egyes stádiumait, és kitapasztaljam azt, hogy hogyan próbál terjedni a féreg a hálózatunkon. (Ha hiszitek, ha nem, utólag néhány kérdőjellel a teljes útját le tudtam írni a naplók alapján, tökéletesen rekonstruálható volt, hogy hol jött be a fertőzés, és hogy merre tartott).

Ez pedig, ha másra nem - tapasztalat gyűjtésre bizonyosan alkalmas volt.

A tanulságokat persze már millióan megfogalmazták előttünk is, így én most csak és kiegészítem és összefoglalom gyorsan az alapvető tételeket:

Ha már beütött a baj, a helyreállításhoz inkább használj segédprogramokat: rengeteg időt fogsz megspórólni. adatmentésre backup szoftvert, írtásra célszoftvert (fogsz találni többet is), telepítésre klóneszközöket. A True Image-vel az amúgy 2 és fél órás komplett “Windows/Office/Adobe CC/Vírusírtó/sokmindenmás” telepítés írd és mond, példányonként 6-7 perc alatt sokszorosítható.

Végső soron akár a létrehozott lemezképet el is tárolhatod, és bármikor visszatérhetsz az alapokhoz ha gond van. Az idő pénz!

A végére hagytam a legfontosabbat. Tudom, könnyű okosnak lenni, de kérlek fogadd ezt meg: SOHA, DE SOHA - DE SOHA ne fizess az adataidért.

Minden egyes fillérrel, amit a zsarolóvírus terjesztőjének küldesz, a következő ilyen támadást segíted elő. Ráadásul az, hogy a fájlrendszered használatát feloldják (HA feloldják egyáltalán) még távolról sem jelenti azt, hogy elhagyják a gépedet. Minden leütésedet, minden dokumentumodat figyelik, és hidd el, hogy egy pillanatra nem fogja őket a hatalmába keríteni a lelkifurdalás, ha kiolvassák az monitorozott adatokból a netbanki belépő kódodat (amúgy egy jó vírusírtó ez ellen is véd.)...

Figyelem! A tartalom legalább 2 éve nem frissült! Előfordulhat, hogy a képek nem megfelelően jelennek meg.